Mój zakład pracy nieopatrznie kupił mi pakiet Adobe'a w polskiej wersji językowej. Początkowo myślałem "a, jakoś to będzie", ale nie, to jest nie do przełknięcia. Nie mogę nic znaleźć w menu, a niektóre tłumaczenia sprawiają, że krwawią mi oczy.

![Na Plasterki!]() Continue Reading ››

Continue Reading ››

Jak tylko na rynek weszÅ‚y netbooki, byÅ‚em wniebowziÄ™ty - czegoÅ› takiego wÅ‚asnie potrzebowaÅ‚em! Do tego czasu chcÄ…c mieć malutki komputerek trzeba byÅ‚o wydać naprawdÄ™ kupÄ™ forsy, dużo wiÄ™cej niż za normalnych rozmiarów lapka, albo kupić jakiegoÅ› staruszka (Toshiba Libretto, Vaio Picturebook), cierpiÄ…c z jego parametrami. A ja chciaÅ‚em mieć komputer może niezbyt potężny, ale mobilny …

Continue Reading ››

KupujÄ…c "klocki" na mój aktualny komputer w styczniu tego roku po raz pierwszy przyszÅ‚o mi spÄ™dzić dużo czasu na wyborze zasilacza - do tej pory byÅ‚a zasada jak w PRLu: idzie siÄ™ do sklepu, mówi "poproszÄ™ zasilacz", czasem nawet można byÅ‚o wybrać markÄ™, ale na tym sprawa siÄ™ koÅ„czyÅ‚a. Tym razem byÅ‚o inaczej. Nie wiem …

Continue Reading ››

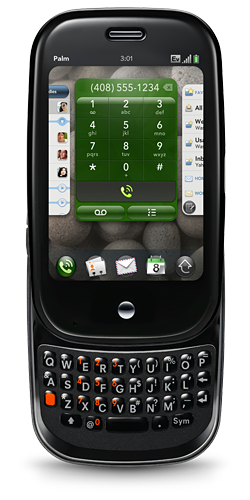

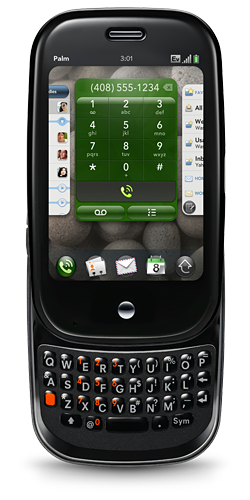

Kolejny z postów z serii "Poszukuję smartfonu dla siebie", tym razem z bonusową wartością nostalgiczną.

Kolejny z postów z serii "Poszukuję smartfonu dla siebie", tym razem z bonusową wartością nostalgiczną.

W wojnie o tytuÅ‚ "iPhone killera", który różne techblogi i podobne serwisy chcÄ… przyznać każdemu nowemu smartfonowi, pojawiÅ‚ siÄ™ nowy gracz. Palm, firma znana, aczkolwiek od pewnego czasu "w uÅ›pieniu", …

Continue Reading ››

Od dawna najpopularniejszym

klientem SSH, pracujÄ…cym pod systemami

Windows, jest

PuTTY. Samo w sobie jest dobrym programem, ale ma kilka braków, na przykład brak "klikalnych" linków, minimalizacja do

system tray czy przechowywanie danych o sesjach w plikach (standardowo …

Continue Reading ››

Od kilku dni we wszystkich mediach szeroko komentowana jest sprawa wycieku dużej ilości CV i listów motywacyjnych z programu stażowego banku Pekao S. A. Sprawa została omówiona przez blog

WebFan,

AntyWeb opisał reakcję PeKaO na całą sprawę, a VaGla

przeanalizował sprawę od strony odpowiedzialności - tak więc chyba nie trzeba więcej dodawać.

Przy …

Continue Reading ››

Dwa tygodnie temu kupiłem sobie notebooka - systemu operacyjnego wybrać nie mogłem, więc trafiła mi się Vista. Nie chcąc podchodzić do sprawy z negatywnym nastawieniem, postanowiłem wypróbować nowe okienka.

Po pierwszym wÅ‚Ä…czeniu zasilania, komputer mieliÅ‚ godzinÄ™ czy dwie "szykujÄ…c siÄ™ do pierwszego uruchomienia". PomieliÅ‚, pomieliÅ‚, i w koÅ„cu siÄ™ uruchomiÅ‚. Wszystko wyglÄ…daÅ‚o Å›licznie, eye-candy i w …

Continue Reading ››

Było już

narzekanie na FF, teraz czas na trochę pochwały.

Firefox, sam w sobie, ma niezbyt duże możliwoÅ›ci, zwÅ‚aszcza w porównaniu z innymi przeglÄ…darkami, takimi jak Opera. Można jednak doinstalować do niego różne rozszerzenia, dziÄ™ki którym FF może konkurować z innymi przeglÄ…darkami. Poniżej przedstawiÄ™ kilka rozszerzeÅ„, z których korzystam - w tym wpisie bÄ™dÄ… to …

Continue Reading ››

Dłubiąc w źródłach pewnego systemu CMS, znalazłem bardzo ciekawy kawałek kodu. Okazało się, że jest on rozprowadzany też osobno. Nazywa się to

Nifty Corners Cube i służy do łatwego nadawania obiektom kształtu "pudełka" z zaokrąglonymi rogami. Efekt atrakcyjny wizualnie (można się o tym przekonać np.

tu), a przy tym bardzo łatwy do osiągnięcia.

- Firefox jest lekki, szybki, przyjemnie siÄ™ pracuje.

- Firefox, w czasie wychodzenia nowych "małych" wersji, puchnie i robi się ciężki.

- Firefox jest prawie nie do użycia bez kosmicznych ilości pamięci

- Firefox jest odsuwany na bok na rzecz Opery

- Wychodzi wersja z '0' na końcu, powrót do pkt. 1

FF jest fajny, ale developerzy go "puchnÄ…".

Silly is a state of mind, stupid is a way of life.

Mój zakład pracy nieopatrznie kupił mi pakiet Adobe'a w polskiej wersji językowej. Początkowo myślałem "a, jakoś to będzie", ale nie, to jest nie do przełknięcia. Nie mogę nic znaleźć w menu, a niektóre tłumaczenia sprawiają, że krwawią mi oczy.

Mój zakład pracy nieopatrznie kupił mi pakiet Adobe'a w polskiej wersji językowej. Początkowo myślałem "a, jakoś to będzie", ale nie, to jest nie do przełknięcia. Nie mogę nic znaleźć w menu, a niektóre tłumaczenia sprawiają, że krwawią mi oczy.

Mój zakład pracy nieopatrznie kupił mi pakiet Adobe'a w polskiej wersji językowej. Początkowo myślałem "a, jakoś to będzie", ale nie, to jest nie do przełknięcia. Nie mogę nic znaleźć w menu, a niektóre tłumaczenia sprawiają, że krwawią mi oczy.

Mój zakład pracy nieopatrznie kupił mi pakiet Adobe'a w polskiej wersji językowej. Początkowo myślałem "a, jakoś to będzie", ale nie, to jest nie do przełknięcia. Nie mogę nic znaleźć w menu, a niektóre tłumaczenia sprawiają, że krwawią mi oczy.

Kolejny z postów z serii "Poszukuję smartfonu dla siebie", tym razem z bonusową wartością nostalgiczną.

W wojnie o tytuÅ‚ "iPhone killera", który różne techblogi i podobne serwisy chcÄ… przyznać każdemu nowemu smartfonowi, pojawiÅ‚ siÄ™ nowy gracz. Palm, firma znana, aczkolwiek od pewnego czasu "w uÅ›pieniu", …

Kolejny z postów z serii "Poszukuję smartfonu dla siebie", tym razem z bonusową wartością nostalgiczną.

W wojnie o tytuÅ‚ "iPhone killera", który różne techblogi i podobne serwisy chcÄ… przyznać każdemu nowemu smartfonowi, pojawiÅ‚ siÄ™ nowy gracz. Palm, firma znana, aczkolwiek od pewnego czasu "w uÅ›pieniu", …